Saatnya kita membahas tentang celah keamanan yang menargetkan pengembang Android dan reverse engineers, dan pengguna aplikasi

Peneliti keamanan telah menemukan kerentanan pengembang alat aplikasi Android yang mudah dieksploitasi, dapat diunduh dan berbasis cloud, yang memungkinkan penyerang untuk mencuri file dan mengeksekusi kode berbahaya pada sistem yang rentan dari jarak jauh.

Masalah ini ditemukan oleh para peneliti keamanan di Tim Riset Check Point, yang juga merilis sebuah bukti serangan konsep (PoC), yang mereka sebut ParseDroid.

Kerentanan berada di perpustakaan parsing XML yang populer “DocumentBuilderFactory,” yang digunakan oleh Android Integrated Development Environments (IDE) yang paling umum digunakan seperti Google’s Android Studio, IntelliJ IDEA dan Eclipse JetBrains serta alat teknik reverse utama untuk aplikasi Android seperti APKTool , Cuckoo-Droid dan lainnya.

android-pengembangan

Cacat ParseDroid, yang secara teknis dikenal sebagai kerentanan XML External Entity (XXE), dipicu saat pengembangan Android yang lemah atau alat reverse engineering memecahkan kode aplikasi dan mencoba mengurai berkas “AndroidManifest.xml” yang dibuat dengan jahat di dalamnya.

Agar kata-kata, semua penyerang perlu memicu kerentanan adalah mengelabui para pengembang dan reverse engineer agar memasukkan file APK yang dibuat dengan jahat.

“Dengan hanya memuat file ‘AndroidManifest.xml’ berbahaya sebagai bagian dari proyek Android, IDE mulai meludahkan file yang dikonfigurasi oleh penyerang,” kata periset tersebut.

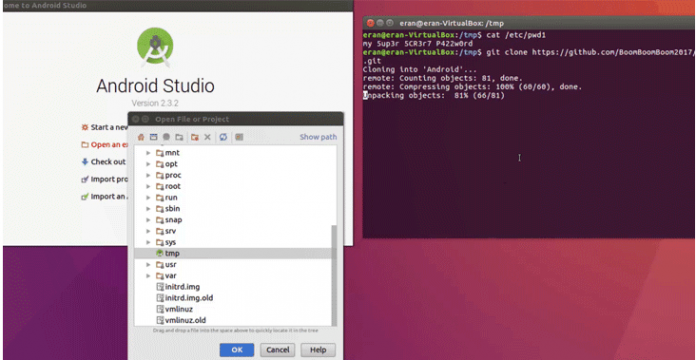

Demonstrasi: Entitas Eksternal XML (XXE) ke Eksekusi Kode Jarak Jauh

Selain itu, kerentanan XXE juga dapat digunakan untuk menyuntikkan file sewenang-wenang di manapun pada komputer yang ditargetkan untuk mencapai eksekusi kode jarak jauh penuh (RCE), yang membuat serangan di seluruh permukaan dan beragam.

Selain itu, penyerang tidak perlu menargetkan korban secara langsung, karena para periset menyarankan “skenario serangan lain yang dapat digunakan di alam liar untuk menyerang sejumlah besar pengembang Android dengan menyuntikkan AAR berbahaya (Android Archive Library) yang berisi XXE kami. payload ke repositori. ”

Untuk tujuan pendidikan dan demonstrasi, periset juga telah menciptakan alat decoder APK online yang dapat mengekstrak file berbahaya dari APK (dalam hal ini mereka menggunakan shell web PHP), yang memungkinkan penyerang untuk menjalankan perintah sistem pada server aplikasi web, seperti ditampilkan di video.

“Cara kami memilih untuk menunjukkan kerentanan ini, tentu saja, hanyalah salah satu dari banyak metode serangan yang mungkin dapat digunakan untuk mencapai RCE penuh,” para peneliti Check Point menulis. “Memang, metode Path Traversal memungkinkan kita menyalin file apapun ke lokasi manapun pada sistem file, sehingga menyerang secara luas dan beragam.”

Periset Check Point Eran Vaknin, Gal Elbaz, Alon Boxiner dan Oded Vanunu menemukan masalah ini pada bulan Mei 2017 dan melaporkannya ke semua IDE dan pengembang alat utama, termasuk pemilik Google, JetBrains, Eclipse dan APKTool.

Sebagian besar pengembang, termasuk pemilik Google, JetBrains dan APKTool, telah memperbaiki masalah ini dan merilis versi patch.

Karena semua metode serangan yang ditunjukkan oleh para peneliti adalah cross-platform, pengembang / programmer dan reverse engineer sangat dianjurkan untuk memperbarui alat mereka, jika belum melakukannya.