WikiLeaks baru saja menerbitkan batch baru kebocoran 7 Vault yang sedang berjalan, dan kali ini situs whistleblowing telah meluncurkan perangkat lunak rahasia untuk melacak geo-lokasi PC dan laptop yang ditargetkan yang menjalankan sistem operasi Microsoft Windows.

Singkatnya, malware melakukannya dengan menangkap ID hotspot publik terdekat dan kemudian mencocokkannya dengan database global lokasi hotspot Wi-Fi publik.

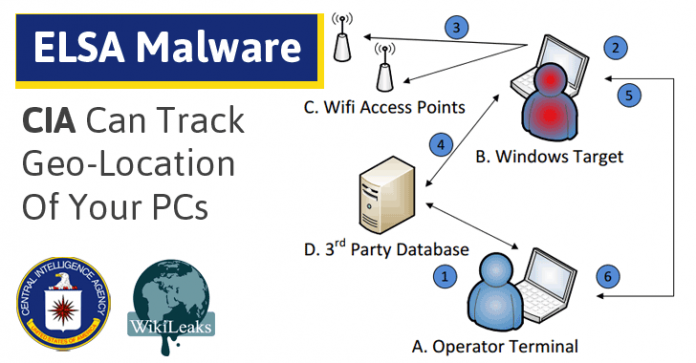

Inilah Cara Kerja ELSA Malware CIA

Sistem Elsa pertama-tama menginstal malware pada mesin berkemampuan WiFi bertarget menggunakan eksploitasi CIA terpisah untuk mendapatkan akses terus-menerus pada perangkat.

Perangkat lunak jahat tersebut kemudian menggunakan perangkat keras Wi-Fi dari komputer yang terinfeksi untuk memindai titik akses WiFi yang terlihat (AP) terdekat dan mencatat ESSID – singkatan dari Extended Service Set Identifier (jaringan nirkabel IEEE 802.11), alamat MAC dan kekuatan sinyal secara berkala.

Untuk melakukan pengumpulan data ini, malware ELSA tidak memerlukan komputer yang ditargetkan untuk terhubung ke Internet. Sebagai gantinya, hanya memerlukan perangkat lunak jahat yang berjalan pada perangkat yang dilengkapi Wi-Fi.

“Jika [perangkat target] terhubung ke internet, perangkat lunak perusak secara otomatis mencoba menggunakan basis data geo-lokasi publik dari Google atau Microsoft untuk menyelesaikan posisi perangkat dan menyimpan data bujur dan lintang beserta stempel waktu,” catatan WikiLeaks .

Informasi yang dikumpulkan kemudian disimpan dalam bentuk terenkripsi pada perangkat yang ditargetkan untuk exfiltrasi nanti.

Piranti lunak CIA sendiri tidak memberi suar (transfer) data ini ke server agensi, sebagai gantinya, operator (hacker CIA) mendownload file log terenkripsi dari perangkat menggunakan eksploitasi dan backdoor CIA yang terpisah.

Operator kemudian mendekripsi file log dan melakukan analisis lebih lanjut terhadap target mereka.

Hacker CIA (operator) kemudian menggunakan perangkat lunak back-end tambahan untuk mencocokkan data titik akses yang dikumpulkan dari file log exfiltrated dengan database geolokasi publik (dari Google dan Microsoft) dan menemukan lokasi yang tepat dari target mereka.

Sebelumnya Vault 7 CIA Leaks

Pekan lalu, WikiLeaks mencampakkan sebuah alat CIA untuk Microsoft Windows, yang dijuluki Brutal Kangaroo , yang menargetkan jaringan tertutup atau komputer yang terpasang di dalam organisasi atau perusahaan tanpa memerlukan akses langsung.

Sejak bulan Maret, kelompok whistleblowing telah menerbitkan 12 batch seri ” Vault 7 “, yang mencakup kebocoran terbaru dan terakhir, bersamaan dengan batch berikut:

- Cherry Blossom – kerangka kerja CIA, yang pada dasarnya berbasiskan implan berbasis firmware jarak jauh, digunakan untuk memantau aktivitas Internet dari sistem yang ditargetkan dengan memanfaatkan kerentanan pada perangkat Wi-Fi.

- Pandemi – sebuah proyek CIA yang memungkinkan agen tersebut mengubah server file Windows menjadi mesin serangan tersembunyi yang diam-diam bisa menginfeksi komputer lain yang diminati di dalam jaringan yang ditargetkan.

- Athena – Kerangka spyware milik CIA yang telah dirancang untuk mengendalikan PC Windows yang terinfeksi secara remote, dan bekerja melawan setiap versi sistem operasi Microsoft Windows, mulai dari Windows XP sampai Windows 10.

- AfterMidnight and Assassin – Dua kerangka kerja malware CIA yang jelas untuk platform Microsoft Windows yang telah dirancang untuk memantau dan melaporkan kembali tindakan pada komputer host jarak jauh yang terinfeksi dan melakukan tindakan jahat.

- Archimedes – Alat penyerang man-in-the-middle yang diduga dikembangkan oleh agensi untuk menargetkan komputer di dalam Local Area Network (LAN).

- Scribbles – Perangkat lunak yang seharusnya dirancang untuk menyematkan ‘suaka web’ ke dalam dokumen rahasia, memungkinkan CIA melacak orang dalam dan pelapor.

- Belalang – Kerangka kerja yang memungkinkan CIA untuk dengan mudah membuat malware khusus untuk membobol Windows Microsoft dan mengabaikan perlindungan antivirus.

- Marmer – Mengungkapkan kode sumber kerangka anti-forensik rahasia yang digunakan oleh agen tersebut untuk menyembunyikan sumber sebenarnya dari perangkat lunak jahatnya.

- Dark Matter – Hacking mengeksploitasi CIA yang dirancang untuk menargetkan iPhone dan Mac.

- Weeping Angel – Alat mata-mata yang digunakan oleh agen mata-mata untuk menyusup ke TV pintar, mengubahnya menjadi mikrofon tersembunyi.

- Zero Year – Hacking CIA memanfaatkan perangkat keras dan perangkat lunak yang populer.