Google-docs-phishing

Scam phishing yang muncul awal minggu ini menggunakan Google Documents dalam sebuah serangan terhadap setidaknya 1 juta pengguna Gmail.

Namun, itu berarti kurang dari 0,1 persen pengguna Gmail terpengaruh, menurut perusahaan.

Google tahun lalu menempatkan jumlah pengguna Gmail bulanan aktif di lebih dari 1 miliar.

Google mematikan penipuan phishing dalam waktu satu jam, katanya, melalui tindakan otomatis dan manual. Ini menghapus halaman palsu dan aplikasi, dan mendorong pembaruan melalui Safe Browsing, Gmail dan sistem anti-penyalahgunaan lainnya.

Pengguna tidak perlu melakukan tindakan sendiri atas serangan tersebut, kata Google, namun mereka yang ingin meninjau aplikasi pihak ketiga yang terhubung ke akun mereka dapat melakukannya di situs Pemeriksaan Keamanan .

Pemeriksaan Keamanan Anti-Phishing

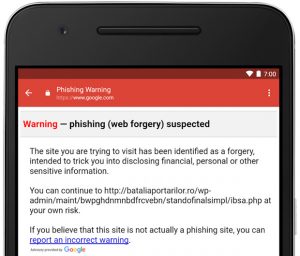

Secara kebetulan, Google minggu ini memperkenalkan fitur keamanan anti-phishing baru ke Gmail di Android. Alat baru memberikan peringatan saat pengguna mengeklik tautan mencurigakan dalam pesan email, memberi tahu mereka bahwa situs yang mereka coba kunjungi telah diidentifikasi sebagai pemalsuan. Pengguna bisa mundur atau melanjutkan ke situs dengan risiko sendiri.

Peringatan phishing Google

Google secara bertahap meluncurkan fitur baru ini ke semua pengguna G Suite.

Bagaimana Docs Attack Went Down

Serangan Docs minggu ini adalah pendekatan yang efektif untuk memikat pengguna sebelum Google menjepit.

Orang mendapat email dari seseorang yang mereka kenal mengundang mereka untuk mengeklik tautan untuk berkolaborasi di Google Doc.

Mengeklik tautan “Buka di Dokumen” mengarahkan mereka ke laman Google OAuth 2.0 untuk memberi otorisasi pada aplikasi Google Documents, yang merupakan palsu.

Aplikasi tersebut menyatakan bahwa Google Documents ingin membaca, mengirim, menghapus dan mengelola email penerima dan mengelola kontak mereka – permintaan umum untuk beberapa aplikasi yang menggunakan Google sebagai mekanisme otentikasi.

Begitu izin diberikan, penyerang mendapatkan akses ke buku alamat korban, yang memungkinkan serangan tersebut menjadi virus dengan cepat.

Kerentanan OAuth

Serangan tersebut memanfaatkan OAuth, “sebuah protokol standar industri di mana-mana [yang menyediakan] cara aman untuk aplikasi dan layanan Web untuk terhubung tanpa mengharuskan pengguna untuk berbagi kredensial akun mereka dengan aplikasi tersebut,” kata Ayse Firat, direktur analisis dan wawasan pelanggan di Cisco Cloudlock .

“Karena diadopsi secara universal oleh hampir semua aplikasi dan platform berbasis Web – termasuk aplikasi konsumen dan enterprise seperti Google Apps, Office 365, Salesforce, LinkedIn dan banyak lainnya – ini menyediakan permukaan serangan yang luas,” katanya. TechNewsWorld.

OAuth 2.0 sangat sensitif terhadap phishing karena setiap situs web yang menggunakannya meminta pengguna akhir untuk memasukkan username dan password identitas master mereka. Cisco CLoudlock telah mengidentifikasi lebih dari 275.000 aplikasi OAuth yang terhubung ke layanan cloud inti, seperti Office 365, dibandingkan dengan hanya 5.500 tiga tahun yang lalu.

Serangan berbasis OAuth “melewati semua lapisan keamanan standar, termasuk firewall generasi berikutnya, gateway Web yang aman, satu tanda pengenal, otentikasi multifaktor dan banyak lagi,” Firat mengingatkan.

Ramalan Menggunakan OAuth

Dengan vendor perangkat lunak yang semakin menerapkan aplikasinya di awan, seberapa besar risiko yang menyebabkan kerentanan OAuth bagi pengguna akhir?

“Sebagian besar layanan cloud cukup aman, dan serangan berbasis OAuth kemungkinan tidak akan berhasil jika layanan tergantung pada protokol yang diamankan,” kata Michael Jude, seorang manajer program di Stratecast / Frost & Sullivan .

Otentikasi OAuth “lebih besar dari sekadar aplikasi online,” sarannya. “Ini juga merupakan protokol dasar yang bisa menjadi penting dalam upaya media sosial untuk menjadi lebih mirip dengan operasi pengangkutan umum untuk komunikasi.”

OAuth “harus dilakukan dengan benar, atau tidak ada masa depan untuk layanan komunikasi yang dimediasi media sosial,” Jude mengingatkan.

Melindungi Terhadap Serangan berbasis OAuth

Organisasi perlu mengembangkan strategi tingkat tinggi serta kebijakan penggunaan aplikasi tertentu untuk memutuskan bagaimana mereka memasukkan daftar putih atau melarang aplikasi, dan berbagi visi ini dengan pengguna akhir mereka, Firat menyarankan.

Pengguna perorangan harus masuk ke setelan keamanan akun Google mereka dan mencabut izin untuk aplikasi yang tidak mereka ketahui atau percayai, sarannya. Mereka juga “tidak boleh memberikan izin kepada aplikasi yang meminta akses berlebihan.”

Upaya telah diluncurkan untuk memasukkan persyaratan keamanan yang lebih ketat ke dalam OAuth, kata Jude dari Frost, “tapi saya belum pernah mendengar adanya ketersediaan tertentu.”