Ransomware WannaCry belum mati dan serangan ransomware skala besar lainnya membuat kekacauan di seluruh dunia, mematikan komputer di korporat, pasokan listrik, dan bank di seluruh Rusia, Ukraina, Spanyol, Prancis, Inggris, India, dan Eropa dan menuntut $ 300 pada bitcoin.

Menurut beberapa sumber, varian baru dari peti ransomware Petya , yang juga dikenal sebagai Petwrap, menyebar dengan cepat dengan bantuan kerentanan Windows SMBv1 yang sama dengan ransomware WannaCry yang menyalahgunakan 300.000 sistem dan server di seluruh dunia hanya dalam 72 jam bulan lalu.

“Petya menggunakan eksploitasi NSA Eternalblue tapi juga menyebar di jaringan internal dengan WMIC dan PSEXEC. Karena itulah sistem yang ditambal bisa terkena pukulan.” Mikko Hypponen menegaskan , Chief Research Officer di F-Secure.

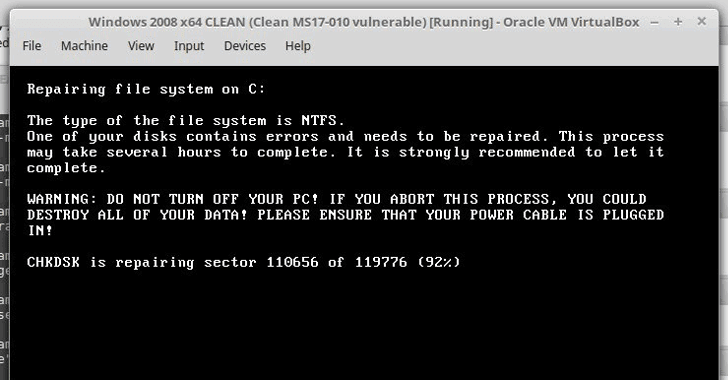

Petya adalah barang ransomware yang buruk dan bekerja sangat berbeda dari malware ransomware lainnya. Tidak seperti ransomware tradisional lainnya, Petya tidak mengenkripsi file pada sistem yang ditargetkan satu per satu.

Sebaliknya, Petya reboot mengorbankan komputer dan mengenkripsi tabel master master hard drive (MFT) dan membuat master boot record (MBR) tidak dapat dioperasi, membatasi akses ke sistem penuh dengan memanfaatkan informasi tentang nama file, ukuran, dan lokasi pada disk fisik.

Petu ransomware menggantikan komputer MBR dengan kode berbahaya yang menampilkan catatan tebusan dan membiarkan komputer tidak dapat melakukan booting.

Jangan Bayar Ransom, Anda Tidak Akan Mendapatkan Kembali File Anda

Pengguna yang terinfeksi disarankan untuk tidak membayar uang tebusan karena hacker di belakang petya ransomware tidak bisa mendapatkan email Anda lagi.

Posteo, penyedia email Jerman, telah menangguhkan alamat emailnya yaitu wowsmith123456@posteo.net, yang berada di belakang yang digunakan oleh para penjahat untuk berkomunikasi dengan korban setelah mendapatkan uang tebusan untuk mengirim kunci dekripsi.

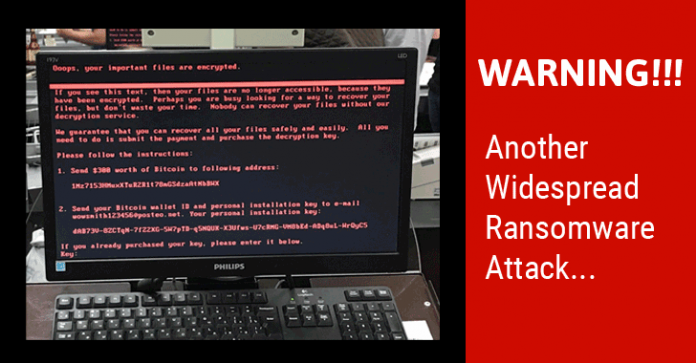

Pada saat penulisan, 23 korban telah membayar Bitcoin ke alamat ‘ 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX ‘ untuk mendekripsi file mereka yang terinfeksi Petya, yang jumlahnya kira-kira $ 6775.

Petya! Petya! Serangan Ransomware Worldwide lainnya

Screenshot dari infeksi Petya terbaru, yang dibagikan di Twitter, menunjukkan bahwa alat tulis menampilkan teks, menuntut $ 300 senilai Bitcoins. Inilah yang dibaca teks:

” Jika Anda melihat teks ini, maka file Anda tidak dapat diakses lagi, karena dienkripsi Mungkin Anda sibuk mencari cara untuk memulihkan file Anda, tapi jangan buang waktu Anda. Tidak ada yang bisa memulihkan file Anda tanpa layanan dekripsi kami. . “

Menurut pemindaian VirusTotal baru-baru ini, saat ini, hanya 16 dari 61 layanan anti-virus yang berhasil mendeteksi perangkat lunak ranjau Petya.

Petya Ransomware Hit Banks, Telecom, Bisnis & Perusahaan Listrik

|

| Supermarket di Kharkiv, Ukraina Timur |

Petu ransomware telah menginfeksi – raksasa minyak milik negara Rusia Rosneft, pemasok listrik negara Ukraina, “Kyivenergo” dan “Ukrenergo,” dalam beberapa jam terakhir.

” Kami diserang Dua jam yang lalu, kami harus mematikan semua komputer kami Kami menunggu izin dari Dinas Keamanan Ukraina (SBU) untuk mengaktifkannya kembali, ” kata layanan pers Kyivenergo.

Ada laporan dari beberapa bank, termasuk National Bank of Ukraine (NBU) dan Oschadbank, serta perusahaan lain yang mengkonfirmasi bahwa mereka telah terkena serangan royong Petya.

“Kami dapat mengonfirmasi bahwa sistem TI Maersk ada di beberapa situs dan unit bisnis Kami saat ini sedang menegaskan situasi Keselamatan karyawan kami, operasi dan bisnis pelanggan kami adalah prioritas utama kami Kami akan memperbarui bila ada lebih banyak informasi, “Kata perusahaan itu.

Uang tebusan itu juga berdampak pada beberapa workstation di perusahaan pertambangan cabang Ukraina Evraz.

Kerusakan yang paling parah yang dilaporkan oleh bisnis Ukraina juga mencakup sistem yang dikompromikan di metro lokal Ukraina dan Bandara Boryspil di Kiev .

Tiga operator telekomunikasi Ukraina, Kyivstar, LifeCell, Ukrtelecom, juga terpengaruh dalam serangan Petya terbaru.

Bagaimana Petya Ransomware Menyebar Begitu Cepat?

Symantec, perusahaan keamanan cyber, juga telah mengkonfirmasi bahwa ransomware Petya mengeksploitasi eksploitasi SMBv1 EternalBlue , seperti WannaCry, dan memanfaatkan mesin Windows yang tidak terpakai.

” Petaka ransomware berhasil menyebar karena menggabungkan serangan sisi klien (CVE-2017-0199) dan ancaman berbasis jaringan (MS17-010), ” peneliti keamanan menggunakan Twitter menangani HackerFantastic tweeted .

EternalBlue adalah Windows SMB yang memanfaatkan bocoran oleh kelompok hacking Shadow Brokers yang terkenal di data dump April-nya, yang mengaku telah mencuri dari agen intelijen AS NSA, bersamaan dengan eksploitasi Windows lainnya.

Microsoft sejak itu telah menambal kerentanan untuk semua versi sistem operasi Windows, namun banyak pengguna tetap rentan, dan serangkaian varian malware mengeksploitasi kekurangan untuk mengirimkan uang saku dan kripto gawat darurat .

Baru tiga hari yang lalu, kami melaporkan tentang serangan WannaCry terbaru yang menimpa Honda Motor Company dan sekitar 55 kecepatan dan kamera lampu lalu lintas di Jepang dan Australia.

Nah, cukup mengejutkan bahwa bahkan setelah mengetahui tentang masalah WannaCry untuk jumlah waktu yang cukup lama, perusahaan besar dan perusahaan belum menerapkan langkah-langkah keamanan yang tepat untuk mempertahankan diri dari ancaman tersebut.

Cara Melindungi Diri dari Serangan Ransomware

Apa yang harus dilakukan segera? Pergilah dan terapkan patch pada EternalBlue (MS17-010) dan nonaktifkan protokol file-sharing SMBv1 sistem dan server Windows Anda.

Karena Petya Ransomware juga memanfaatkan alat WMIC dan PSEXEC untuk menginfeksi komputer Windows yang telah ditambal dengan penuh, Anda juga disarankan untuk menonaktifkan WMIC (Command Instrumentasi Manajemen Windows).

Cegah Infeksi & Petya Kill-Switch

Peneliti menemukan sistem enkripsi ransomware Petya setelah me-reboot komputer. Jadi jika sistem Anda terinfeksi dengan uang jaminan Petya dan coba restart, jangan menyalakannya kembali.

” Jika mesin di-reboot dan Anda melihat pesan ini, matikan segera! Ini adalah proses enkripsi. Jika Anda tidak menyalakannya, file akan baik-baik saja. ” HackerFantastic tweeted . ” Gunakan LiveCD atau mesin eksternal untuk memulihkan file “

PT Security , perusahaan keamanan cyber berbasis di Inggris dan Amit Serper dari Cybereason, telah menemukan Kill-Switch untuk uang asuransi Petya. Menurut sebuah tweet, perusahaan telah menyarankan pengguna untuk membuat file yaitu ” C: \ Windows \ perfc ” untuk mencegah infeksi ransomware.

Untuk melindungi terhadap infeksi ransomware, Anda harus selalu curiga terhadap file dan dokumen yang tidak diinginkan yang dikirim melalui email dan tidak boleh mengeklik tautan di dalamnya kecuali memverifikasi sumbernya.

Untuk selalu mencengkeram data berharga Anda, simpan rutinitas cadangan yang baik di tempat yang membuat salinan mereka ke perangkat penyimpanan eksternal yang tidak selalu terhubung ke PC Anda.

Selain itu, pastikan Anda menjalankan paket keamanan anti-virus yang bagus dan efektif di sistem Anda, dan tetap up-to-date. Yang terpenting, selalu browsing internet dengan aman.