Kerentanan kritis telah ditemukan di aplikasi BitTorrent Transmission yang banyak digunakan sehingga memungkinkan peretas mengeksekusi kode berbahaya dari komputer pengguna BitTorrent dan mengendalikannya dari jarak jauh.

Kerentanan tersebut telah ditemukan oleh tim pelaporan kerentanan Google Project Zero, dan salah satu penelitinya Tavis Ormandy juga telah melaporkan sebuah serangan proof-of-concept – hanya 40 hari setelah laporan awal.

Biasanya, tim Proyek Zero mengungkapkan kerentanan baik setelah 90 hari melaporkannya ke vendor yang terkena dampak atau sampai vendor tersebut merilis sebuah patch.

Namun, dalam kasus ini, para peneliti Proyek Zero mengungkapkan kerentanan tersebut 50 hari sebelum batas waktu sebenarnya karena pengembang Transmisi gagal menerapkan patch siap pakai yang diberikan oleh para peneliti lebih dari sebulan yang lalu.

“Saya merasa frustrasi karena para pengembang transmisi tidak menanggapi daftar keamanan pribadi mereka, saya menyarankan untuk memindahkan ini ke tempat terbuka sehingga distribusi dapat menerapkan patch secara mandiri. Saya menduga mereka tidak akan menjawab, tapi mari kita lihat,” Ormandy mengatakan dalam sebuah laporan publik yang diterbitkan pada hari selasa.

Proof-of-Concept Exploit Bisa Dibaca Publik

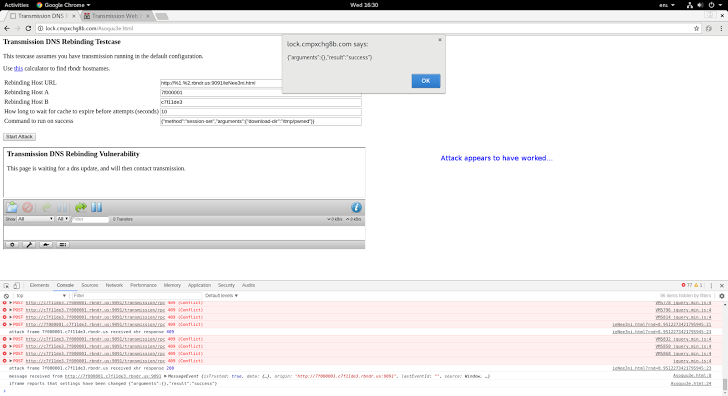

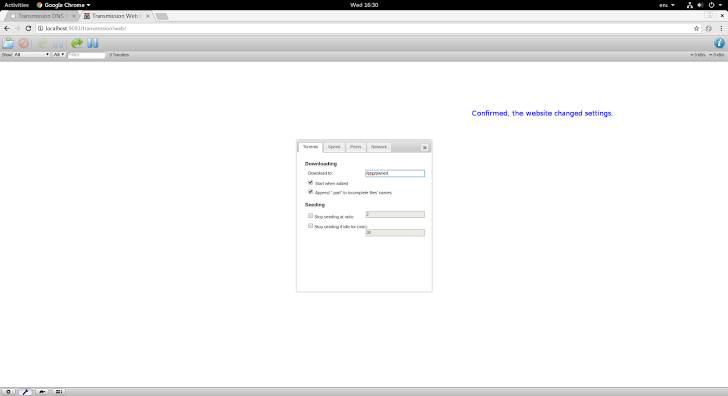

PoC Serangan yang diterbitkan oleh Ormandy mengeksploitasi fungsi Transmisi tertentu yang memungkinkan pengguna mengendalikan aplikasi BitTorrent dengan browser web mereka.

Ormandy mengkonfirmasikan karya eksploitasi di Chrome dan Firefox di Windows dan Linux (Fedora dan Ubuntu) dan percaya bahwa browser dan platform lainnya juga rentan terhadap serangan tersebut.

Aplikasi BitTorrent Transmisi bekerja pada arsitektur server-client, di mana pengguna harus menginstal layanan daemon di sistem mereka untuk mengakses antarmuka berbasis web di browser mereka secara lokal.

Daemon yang diinstal pada sistem pengguna kemudian berinteraksi dengan server untuk mendownload dan mengunggah file melalui browser menggunakan permintaan JSON RPC.

Ormandy menemukan bahwa teknik hacking yang disebut “domain name system rebinding” berhasil mengeksploitasi penerapan ini, sehingga memungkinkan situs berbahaya yang dikunjungi pengguna untuk mengeksekusi kode berbahaya di komputer pengguna dari jarak jauh dengan bantuan layanan daemon yang terpasang.

Inilah Cara Kerja Penyerang:

Layanan yang diinstal pada localhost dapat dimanipulasi untuk berinteraksi dengan situs web pihak ketiga.

“Saya secara teratur menemukan pengguna yang tidak menerima situs web tersebut dapat mengakses layanan di localhost atau intranet mereka,” Ormandy menulis di sebuah pos terpisah, yang mencakup patch tersebut.

“Pengguna ini mengerti bahwa layanan yang ditujukan kepada localhost hanya dapat diakses oleh perangkat lunak yang berjalan di mesin lokal dan browser mereka berjalan di mesin lokal – namun entah mengapa yakin bahwa mengakses situs web” mentransfer “ke tempat lain. , tapi ini adalah sumber kebingungan yang umum. ”

Penyerang dapat memanfaatkan celah ini hanya dengan membuat nama DNS yang diizinkan untuk berkomunikasi dengannya dan kemudian membuatnya berhasil mengatasi nama komputer lokal yang rentan itu. Begini cara kerja penyerangannya:

- Pengguna mengunjungi situs berbahaya (http://attacker.com), yang memiliki iframe ke subdomain yang dikontrol oleh penyerang.

- Penyerang mengonfigurasi server DNS mereka untuk merespons secara bergantian dengan 127.0.0.1 dan 123.123.123.123 (alamat yang dikontrol oleh penyerang) dengan TTL yang sangat rendah.

- Saat browser menyelesaikan ke 123.123.123.123, HTML berfungsi menunggu entri DNS berakhir (atau memaksanya untuk menghentikan dengan membanjiri cache dengan pencarian), maka ia memiliki izin untuk membaca dan menetapkan header.

Ormandy mengatakan bahwa kerentanan tersebut (CVE-2018-5702) adalah “kesalahan beberapa kode eksekusi kecil di beberapa klien torrent populer,” walaupun dia tidak menyebutkan aplikasi torrent lainnya karena adanya pengungkapan waktu 90 hari.

Sebuah perbaikan diperkirakan akan dirilis sesegera mungkin, pengembang resmi dengan Transmission mengatakan kepada ArsTechnica, tanpa menentukan tanggal yang sebenarnya.