Periset keamanan telah menemukan dan mengungkapkan rincian dua kerentanan kritis yang tidak terpakai dalam perangkat lunak forum internet populer – vBulletin – yang salah satunya memungkinkan penyerang remote untuk mengeksekusi kode berbahaya pada versi terbaru server aplikasi vBulletin.

vBulletin adalah paket perangkat lunak forum internet berpemilik yang banyak digunakan berdasarkan server database PHP dan MySQL. Ini memberi lebih dari 100.000 situs web di Internet, termasuk situs web Fortune 500 dan Alexa Top 1 juta perusahaan dan forum.

Kerentanan tersebut ditemukan oleh seorang peneliti keamanan dari firma keamanan TRUEL IT yang berbasis di Italia dan peneliti keamanan independen yang tidak dikenal, yang mengungkapkan rincian kerentanan oleh program SecuriTeam Secure Disclosure Beyond Security.

Kerentanan mempengaruhi versi 5 dari vBulletin forum perangkat lunak dan saat ini unpatched. Beyond Security mengklaim, pihaknya mencoba menghubungi vBulletin sejak 21 November 2017, namun tidak mendapat respon dari perusahaan tersebut.

vBulletin Remote Code Execution Vulnerability

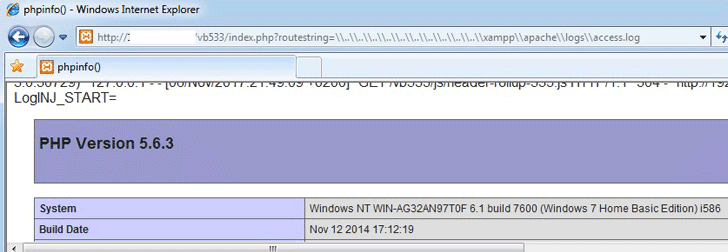

Kerentanan pertama yang ditemukan di vBulletin adalah masalah penyertaan file yang mengarah pada eksekusi kode jarak jauh, yang memungkinkan penyerang jarak jauh menyertakan file dari server vBulletin dan mengeksekusi kode PHP yang sewenang-wenang.

Kerentanan pertama yang ditemukan di vBulletin adalah masalah penyertaan file yang mengarah pada eksekusi kode jarak jauh, yang memungkinkan penyerang jarak jauh menyertakan file dari server vBulletin dan mengeksekusi kode PHP yang sewenang-wenang.

Penyerang yang tidak terauthentikasi dapat memicu kerentanan penyertaan file dengan mengirimkan permintaan GET ke index.php dengan parameter routestring = dalam permintaan, yang pada akhirnya memungkinkan penyerang untuk “membuat permintaan yang dibuat ke server Vbulletin yang terpasang pada OS Windows dan menyertakan file apa pun di server web. ”

Peneliti juga telah menyediakan Proof-of-Concept (PoC) kode eksploitasi untuk menunjukkan eksploitasi kerentanan. Nomor Kerentanan dan Ekspresi Umum (CVE) belum diberikan pada kerentanan tertentu ini.

Celah vBulletin Remote Arbitrary Penghapusan File

Kerentanan kedua yang ditemukan di forum vBulletin versi perangkat lunak versi 5 telah ditetapkan CVE-2017-17672 dan digambarkan sebagai isu deserialization bahwa penyerang yang tidak diautentikasi dapat mengeksploitasi untuk menghapus file sewenang-wenang dan bahkan mengeksekusi kode berbahaya “dalam keadaan tertentu.”

Kerentanan ini disebabkan oleh penggunaan unsafe yang tidak aman dari PHP () pada masukan yang diberikan pengguna, yang memungkinkan peretas yang tidak berkepentingan untuk menghapus file yang sewenang-wenang dan mungkin mengeksekusi kode acak pada instalasi vBulletin.

API yang terbuka bagi publik, yang disebut fungsi cacheTemplates vB_Library_Template (), memungkinkan pengambilan informasi pada sekumpulan template yang diberikan dari database untuk menyimpannya di dalam variabel cache.

“$ temnplateidlist variabel, yang bisa datang langsung dari input pengguna, secara langsung dipasok untuk unserialize (), menghasilkan deserialization sewenang-wenang primitif,” saran penasehat.

Selain rincian teknis, penasehat juga menyertakan kode eksploitasi (PoC-of-Concept) untuk menjelaskan tingkat keparahan kerentanan ini.

Kami mengharapkan vendor untuk melepaskan patch untuk kedua kelemahan keamanan sebelum hacker mulai mengeksploitasi mereka untuk menargetkan instalasi vBulletin.