Tidak seperti laporan awal yang disarankan tentang chip Intel yang rentan terhadap beberapa kelemahan ‘memori bocor’ yang parah, rincian teknis lengkap tentang kerentanan kini telah muncul, yang mengungkapkan bahwa hampir setiap prosesor modern sejak 1995 rentan terhadap masalah ini.

Ditemukan pada Rabu 3 Januari oleh Google Project Zero, kerentanan berpotensi mempengaruhi semua CPU utama, termasuk AMD, ARM, dan Intel yang mengancam hampir semua PC, laptop, tablet, dan smartphone, terlepas dari pabrikan atau sistem operasi.

Kerentanan perangkat keras ini telah dikategorikan menjadi dua serangan, bernama Meltdown (CVE-2017-5754) dan Spectre (CVE-2017-5753 dan CVE-2017-5715), yang memungkinkan penyerang untuk mencuri data sensitif yang saat ini diproses di komputer. .

Kedua serangan memanfaatkan fitur pada chip yang dikenal sebagai “eksekusi spekulatif,” sebuah teknik yang digunakan oleh CPU modern untuk mengoptimalkan kinerja.

“Untuk meningkatkan kinerja, banyak CPU dapat memilih secara speculatif mengeksekusi instruksi berdasarkan asumsi yang dianggap benar. Selama eksekusi spekulatif, prosesor memverifikasi asumsi ini, jika valid, maka eksekusi berlanjut. Tidak valid, maka eksekusi dibatalkan, dan jalur eksekusi yang benar dapat dimulai berdasarkan kondisi sebenarnya, “kata Project Zero.

Oleh karena itu, kemungkinan eksekusi spekulatif semacam itu memiliki “efek samping yang tidak dipulihkan saat keadaan CPU dilepas dan dapat menyebabkan pengungkapan informasi,” yang dapat diakses dengan menggunakan serangan saluran samping.

Serangan Meltdown

Masalah pertama, Meltdown (makalah), memungkinkan penyerang untuk membaca tidak hanya memori kernel, tetapi juga keseluruhan memori fisik mesin target, dan karena itu semua rahasia program lain dan sistem operasi.

“Meltdown adalah serangan mikroarkika terkait yang mengeksploitasi eksekusi di luar rangka untuk membocorkan memori fisik target.”

Meltdown menggunakan eksekusi spekulatif untuk memecahkan isolasi antara aplikasi pengguna dan sistem operasi, yang memungkinkan aplikasi mengakses semua memori sistem, termasuk memori yang dialokasikan untuk kernel.

“Meltdown mengeksploitasi kerentanan eskalasi privilege khusus untuk prosesor Intel, karena instruksi yang dieksekusi secara spekulatif dapat mengabaikan proteksi memori.”

Hampir semua komputer desktop, laptop, dan awan yang terkena dampak Meltdown.

Serangan Spectre

Masalah kedua, Spectre (makalah), tidak mudah untuk patch dan akan menghantui orang untuk beberapa waktu sejak masalah ini membutuhkan perubahan arsitektur prosesor untuk sepenuhnya mengurangi.

Serangan Spectre memecah isolasi antara aplikasi yang berbeda, yang memungkinkan program yang dikontrol penyerang untuk mengelabui program bebas kesalahan agar membocorkan rahasia mereka dengan memaksa mereka mengakses bagian memori yang sewenang-wenang, yang kemudian dapat dibaca melalui saluran samping.

Serangan Spectre dapat digunakan untuk membocorkan informasi dari program kernel ke pengguna, serta dari virtualisasi hypervisor ke sistem guest.

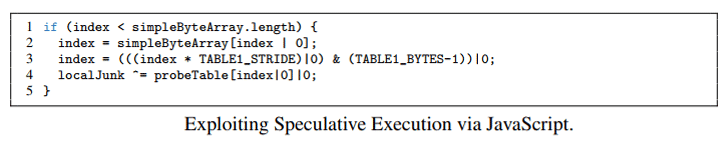

“Selain melanggar batas proses isolasi menggunakan kode asli, serangan spectre juga bisa digunakan untuk melanggar sandboxing browser, dengan memasangnya melalui kode JavaScript portabel. Kami menulis program JavaScript yang berhasil membaca data dari ruang alamat proses browser yang menjalankannya. “Penjelasan telah makalah tersebut.

“KAISER patch, yang telah banyak diterapkan sebagai mitigasi terhadap serangan Meltdown, tidak melindungi terhadap Spectre.”

Menurut peneliti, kerentanan ini berdampak hampir pada setiap sistem, termasuk desktop, laptop, server cloud, dan smartphone yang didukung oleh chip Intel, AMD, dan ARM.

Yang Harus Anda Lakukan: Solusi Dan Update

Banyak vendor memiliki patch keamanan yang tersedia untuk satu atau kedua serangan ini.

- Windows – Microsoft telah mengeluarkan update patch out-of-band untuk Windows 10, sementara versi Windows lainnya akan ditambal pada Patch tradisional pada tanggal 9 Januari 2018

- MacOS – Apple telah memperbaiki sebagian besar lubang keamanan di macos High Sierra 10.13.2 bulan lalu, namun MacOS 10.13.3 akan meningkatkan atau menyelesaikan mitigasi ini.

- Linux – Pengembang kernel Linux juga telah merilis patch dengan menerapkan isolasi tabel halaman kernel (KPTI) untuk memindahkan kernel ke ruang alamat yang benar-benar terpisah.

- Android – Google telah merilis patch keamanan untuk pengguna Pixel / Nexus sebagai bagian dari update patch keamanan Januari Android. Pengguna lain harus menunggu produsen perangkat mereka mengeluarkan pembaruan keamanan yang kompatibel.

Solusi untuk Pengguna Chrome

Karena eksploitasi ini dapat dilakukan melalui situs web, pengguna Chrome dapat mengaktifkan fitur Isolasi Situs di perangkat mereka untuk mengurangi kekurangan ini.

Inilah cara mengubah Situs Isolasi di Windows, Mac, Linux, Chrome OS atau Android:

- Copy chrome: // flags / # enable-site-per-process dan tempelkan ke kolom URL di bagian atas browser web Chrome Anda, lalu tekan tombol Enter.

- Carilah Isolasi Situs yang ketat, lalu klik kotak berlabel Enable.

- Setelah selesai, tekan Relaunch Now untuk meluncurkan kembali browser Chrome Anda

Tidak ada perbaikan tunggal untuk kedua serangan tersebut karena masing-masing membutuhkan perlindungan secara independen.